最近,通过MDaemon工程师在客户的MDaemon Webmail 中的垃圾邮件文件夹的快速浏览,让我们意识到需要继续进行有关网络钓鱼和商业电子邮件泄露(BEC)欺诈的教育。

我想告诉您,由于 COVID-19 肆虐的加剧,最近对医疗保健行业造成的网络攻击已成定局,并将愈演愈烈。查看最新的 Health IT Security(《健康 IT 安全》)的每月新闻归档资料,发现一连串的网络钓鱼、勒索软件、恶意软件、欺诈、密码盗窃和其他数据泄漏,以及影响数百万患者和财务捐助者的服务器漏洞——这些数据到月底前还在持续增加。

由于医疗保健组织已经因这些骗局而损失了数百万美元,并且每天都继续成为受害者,因此,有必要重复一遍,尽管垃圾邮件过滤器和安全电子邮件网关在不断改进,但没有一种解决方案是100%可靠的。

当今的网络钓鱼示例已由 MDaemon 扫描,确定为垃圾邮件,并放置在我的垃圾邮件文件夹中进行审核(尽管 MDaemon 也可以被配置为删除垃圾邮件,而不是将其放置在用户的垃圾邮件文件夹中)。

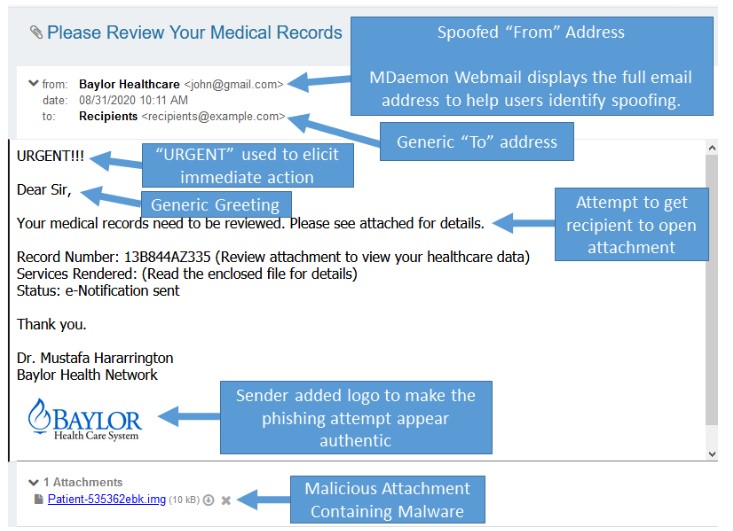

在此示例中,欺诈者使用显示名欺诈来使该邮件看起来像是来自 Baylor Healthcare(最近更名为Baylor Scott&White)。大多数大型医疗保健组织都有关于隐私和电子邮件通信的策略。您可以在其网站上阅读 Baylor Scott&White 的隐私权策略。

但是对于我们大多数仍然不了解 Baylor 策略的人来说,重要的是要知道要寻找什么才能避免成为网络钓鱼欺诈的下一个受害者。

在这个医疗示例中,我标记了要检查可疑电子邮件时要注意的项目。

没有任何一家医疗机构因为其规模太大或太小,而无法教育其员工有关网络钓鱼的知识。毕竟,只要一个用户打开一个恶意附件,就能释放出足以摧毁整个医疗网络的恶意软件。通过阅读以下10条提示,来帮助医疗保健员工识别网络钓鱼电子邮件,并了解有关如何避免成为下一个受害者的更多信息。

而最新的 Maemon V20在处理钓鱼邮件的能力上,还增加了不少的工具和功能,如果有兴趣了解,也可以电话咨询我们。

具体详情请联系相关工作人员。 联系电话:021-52400630,021-52400611