网络钓鱼仍然是网络犯罪分子渗透企业以传播勒索软件和窃取敏感数据的流行策略。虽然威胁环境不断发展,但可以采取措施来降低网络钓鱼攻击的威胁。

因此,考虑到这一点,今天我想集中讨论 MDaemon 管理员可以采取的措施,以防止网络钓鱼电子邮件到达他们的目标用户邮箱。

首先,我们建议查看以下安全设置:

• 防止未经授权的中继(发送既不是本地地址也不是本地地址的电子邮件)

• 执行反向查询有助于阻止具有欺骗性发件人地址的电子邮件

• 配置受信任的主机和 IP(仅将您信任的地址添加到这些列表中)

• 配置 IP 屏蔽来确保本地域的电子邮件是从授权的 IP 地址发出的

• SMTP 身份验证设置

• DKIM、SPF 和 DMARC 验证设置来防止欺诈

• 发件人阻止列表设置

• 使用 IP 屏蔽和主机屏蔽,阻止来自不受信任的服务器的连接

• 使用 SMTP 屏蔽来阻止表现出可疑行为的连接

• 账户劫持检测设置

• Spambot 检测

• 位置屏蔽以阻止来自未经授权国家的连接

• 用于加密通信的 SSL & TLS

• 动态屏蔽,阻止密码猜测尝试

• 使用推荐的 MDaemon 防病毒设置

• 垃圾邮件过滤器设置

本知识库文章讨论了上述每个安全功能的建议设置,具体可以咨询我们 此外,请确保为您自己的所有域设置了"SPF"、"DKIM"和"DMARC"安全功能,以使外部发件人更难欺骗您的本地用户。

您还可以关注:

• 如何启用 SFP 验证并创建简单的 SPF 记录

• 如何启用 DKIM 签名并配置主域记录和其他域记录

• 如何启用 DMARC 和配置 DMARC 记录

电子邮件标准允许将任何内容放入"发件人:"报头中,该报头不用于将电子邮件投递给收件人。网络钓鱼者和其他不良行为者可能会尝试通过在那里放置本地地址来欺骗您的最终用户,即使邮件来自外部发件人也是如此。

以下是识别来自非本地发件人的电子邮件的几种方法,尽管"发件人:"报头中的电子邮件地址似乎是本地的:

选项 1)

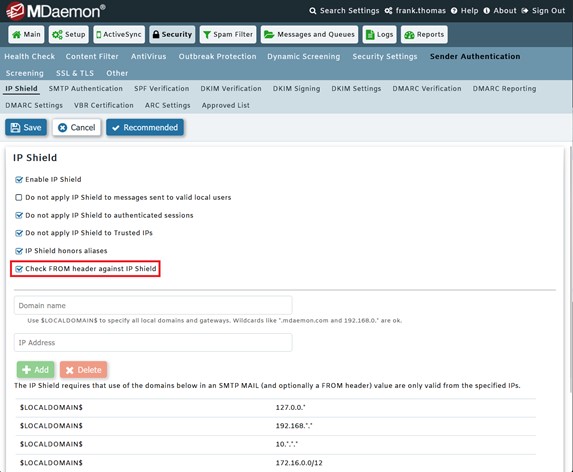

启用 MDaemon 的 "IP Shield" 功能,并启用 "Check FROM header address against IP Shield.” 功能,如下图。

使用 MDaemon 的 IP Shield 来防止未经授权的 SMTP 会话: https://knowledge.mdaemon.com/using-mdaemon-ip-shield

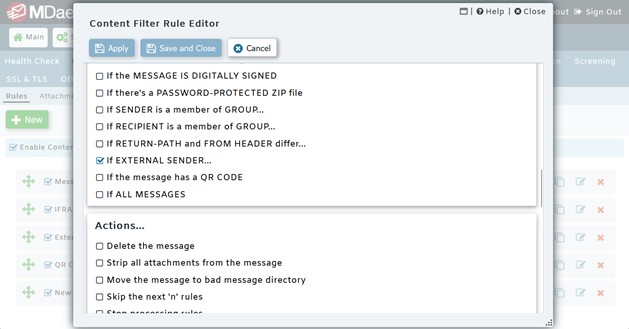

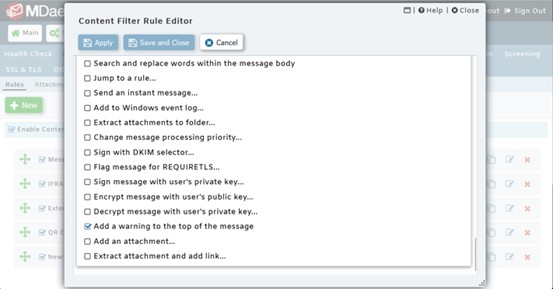

然后,您可以启用内容过滤器操作以在邮件顶部显示一个文本块,指示邮件来自外部源,应格外小心处理。

您可以根据需要编辑规则以修改警告文本。

选项 3)

杜绝欺诈邮件的另一种方法是创建一个内容过滤器规则,该规则使用条件"If RETURN-PATH and FROM HEADER different",来识别在入站 SMTP 会话期间给出的 MAIL FROM 命令包含一个电子邮件地址,但电子邮件本身内的"From"报头包含不同的电子邮件地址的邮件。

选项 4)

检查多行电子邮件报头" Authentication-Results:",以查看 MDaemon 副本对电子邮件执行了哪些安全检查,以及所涉及的电子邮件是否通过了这些检查。

以下是来自 Google 的电子邮件的" Authentication-Results "报头,其中包含从我的域发送到 Gmail 的电子邮件的 DMARC 汇总报告,该报告未通过 GMAIL 进行 DMARC 验证:

spf=pass smtp.mailfrom=noreply-dmarc-support@google.com;

dkim=pass (good signature) header.d=google.com header.b=aZqlFs0q4+;

dmarc=pass header.from=google.com (p=reject sampling=17 pct=100);

iprev=pass policy.iprev=209.85.214.73 (PTR mail-it0-f73.google.com);

iprev=pass policy.iprev=209.85.214.73 (HELO mail-it0-f73.google.com);

iprev=fail policy.iprev=209.85.214.73 reason="does not match" (MAIL noreply-dmarc-support@google.com)

从上方内容你可以看到以下信息:

*电子邮件通过了我的 MDaemon 副本执行的 SPF 验证

*电子邮件通过了我的 MDaemon 副本执行的 DKIM 验证

*电子邮件通过了我的 MDaemon 副本执行的 DMARC 验证

*电子邮件通过了我的 MDaemon 副本执行的三个反向查找中的两个

此外,您还可以查看以下电子邮件报头,以检查发件人的身份并查看电子邮件是否为垃圾邮件:

• "X-Envelope-From" ——此邮件报头显示发件人在 SMTP 会话期间发出的 "MAIL FROM" 命令中使用的电子邮件地址。此电子邮件地址可能与"发件人"报头中的电子邮件地址不同。

• "X-MDRemoteIP"——此电子邮件报头包含向 MDaemon 发送电子邮件的服务器的 IP 地址。

• "Authentication-Results"——此多行报头包含来自各种身份验证功能(SPF 验证、DKIM 验证、DMARC 验证、PTR 查找等)的结果。

• "X-Spam-Processed" ——此电子邮件报头显示服务器的主机名、邮件通过该服务器的日期/时间以及邮件是否被垃圾邮件过滤器扫描。此报头将跨越多行。

• "X-Spam-Status"——此电子邮件报头显示邮件是否被 MDaemon 的垃圾邮件过滤器标记为垃圾邮件、邮件的总垃圾邮件分数以及 MDaemon 服务器的垃圾邮件过滤器阈值。

• "X-Spam-Report"——此电子邮件报头显示电子邮件消息触发的 SpamAssassin 规则。

最终用户也在防止网络钓鱼攻击方面发挥着重要的作用

虽然这些步骤主要针对邮件服务器管理员,但教育最终用户如何识别网络钓鱼电子邮件也很重要。

为此,您可以查看这些提示来识别网络钓鱼电子邮件:10 tips to identify a phishing email

具体详情请联系相关工作人员。 联系电话:021-52400630,021-52400611